Vor ein paar Tagen bin ich beinahe selbst in die Falle getappt. Was war passiert?Ich wollte den Sonntag nutzen, um in Ruhe und Gelassenheit ein paar Projekte anzugehen. Bevor ich mit den geplanten Aufgaben starten konnte, habe ich mich ablenken lassen und noch einen schnellen Blick in die E-Mails geworfen.

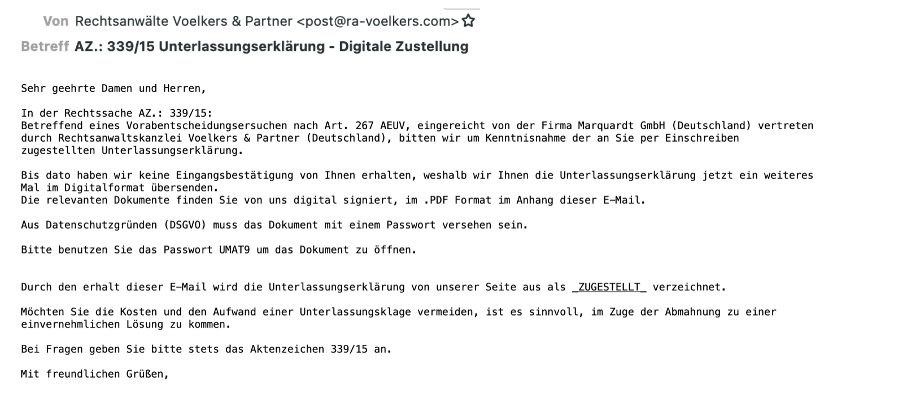

Als ich das Postfach öffnete traf mich fast der Schlag, der „Betreff AZ 339/15 Unterlassungserklärung – Digitale Zustellung“ gefiel mir überhaupt nicht und ich hatte sofort ein sehr ungutes Gefühl. Obwohl ich mir nicht vorstellen konnte, um was es hier ging.

Ok, erstmal durchatmen, einen kühlen Kopf bewahren und schauen, was die Katze da vor die Tür gelegt hat. Meine erste „Analyse“ beruhigte mich nicht, denn:

- Der Absender hatte einen seriös klingenden Namen einer Rechtsanwaltskanzlei.

- Das Anschreiben war professionell.

- Die Mail war nicht als Spam klassifiziert, da sie alle Merkmale einer „gültigen“ Mail enthielt.

- Sie wurde von einem Mailserver versendet, der zu einer registrierten Domain gehört.

Der Anhang, der mit Kennwort zu öffnen sei, machte mich doch sehr stutzig:

- Die im Anhang befindliche Datei kam getarnt als PDF, dahinter steckte aber in Wirklichkeit eine ZIP-Datei, die wiederum eine ausführbare JS-Datei enthielt.

- Die Datei war mit einem Kennwort geschützt. In der E-Mail wurde als Grund angegeben, dass dies aus "Datenschutzgründen" nötig wäre. Was totaler Nonsens ist, denn das Kennwort stand offen in der E-Mail. Das Kennwort hat aber durchaus eine Funktion, denn Anti-Malware-Scanner können den Inhalt einer passwortgeschützten ZIP-Datei nicht lesen.

Wer jetzt den Anhang mit dem Kennwort öffnet, gibt den apokalyptischen Cyber-Reiter das Startzeichen. Das Skript sendet massig Daten an die Angreifer. Je nachdem welche Ziele der Angreifer verfolgt oder wie interessant Dein Unternehmen ist, reichen die Folgen vom Missbrauch Deiner Server für das Schürfen von digitaler Währung bis hin zur kompletten Verschlüsselung aller Daten, die erst wieder freigegeben werden, wenn man den Erpressern eine Lösegeldsumme zahlt.

Warum ist das für uns Unternehmer und Personalverantwortliche im Mittelstand eine wichtige Info?

Die Zahl der Cyberangriffe hat in Deutschland (laut Cybercrime Bericht 2019 des Bundeskriminalamts) einen neuen Höchststand erreicht. Die von der Polizei registrierte Zahl der Taten kletterte im Vorjahresvergleich um mehr als 15 Prozent auf 100.514.

Der Mittelstand ist ein beliebtes Angriffsziel und das ideale Opfer für Cyberkriminelle. Auch der Angriff über Bewerbungen ist eine beliebte Option. Hier machen sich die Angreifer die Mühe, Bezug auf echte Stellenanzeigen des Unternehmens zu nehmen und kommen ebenfalls mit verseuchten Bewerbungsunterlagen im Anhang daher.

Zwei aktuelle Fälle (04/2021) aus unserer „Nachbarschaft“ zeigen, wie gefährlich das Thema ist. Die Lebensmittelhandelskette Tegut aus Fulda, wurde ebenso wie das Möbelhaus Sommerlad in Gießen Opfer von Hackerangriffen, die massive Schäden verursacht haben.

Größter Risikofaktor ist der Mensch

Du kannst in Deinem Unternehmen auf der technischen Seite sehr viel dafür tun, um diese Angriffe abzuwehren. Auch eine vernünftige Versicherung unterstützt Dich im Schadensfall mit Spezialeinsatzkräften aus der IT-Forensik. Aber dazu soll es ja erst gar nicht kommen. Das größte Sicherheitsrisiko ist und bleibt der Mensch, alle Mitarbeiter mit Zugang zu Computern.

Deshalb ist es wichtig, dass Du Deine Mitarbeiter nicht nur einmal, sondern permanent für das Thema sensibilisierst.

„Geschmacklos: Hosting-Provider Godaddy verhöhnt Mitarbeiter mit Bonus-Mail“

So bitte nicht: Der Domainanbieter GoDaddy hat kurz vor Weihnachten 2020 „überprüft“, ob die Mitarbeiter auf eine Phishing-Mail reinfallen. Er versendete eine Mail an alle Mitarbeiter und versprach 650 Dollar Weihnachtsbonus, wenn man einen Link anklickt und ein Formular ausfüllt. Rund 500 Mitarbeiter folgten der Aufforderung. Aber anstatt des Weihnachtsbonus mussten die Betroffenen das hausinterne Sicherheitstraining absolvieren. Der angekündigte Bonus war frei erfunden. Als der Fall bekannt wurde titelte die Presse: „Geschmacklos: Hosting-Provider Godaddy verhöhnt Mitarbeiter mit Bonus-Mail“. Die Aktion mag zwar die Mitarbeiter sensibilisiert haben, hat aber gleichzeitig das Vertrauen der Mitarbeiter in den Arbeitgeber schwer beschädigt.

Was müssen Deine Mitarbeiter wissen und woran erkennen sie gefährliche E-Mails?

Ausführbarer Anhang, Links und Kennworteingabe:

Deutliches Warnsignal für einen Virus sind Anhänge von unbekannten Absendern mit den Dateienden .exe oder .zip. Aber Achtung: Dateien können maskiert sein und als PDF daherkommen, in Wahrheit aber eine .zip Datei enthalten. Auch die Aufforderung zur Eingabe von Kennwörtern, muss sofort alle Alarmglocken schrillen lassen. Deshalb niemals unbekannte Anhänge öffnen oder ausführen, Kennwörter eingeben oder auf unbekannte Links klicken.

E-Mail-Betreff:

Ein beliebtes Täuschungsmanöver ist, dass die E-Mail aussieht, wie eine Antwort auf eine zuvor versendete Mail. So agierte zum Beispiel der Banking Trojaner Emotet, dem 2019 die Heise Gruppe (die auf IT-Themen spezialisiert ist) zum Opfer fiel.

Absender:

Generell ist Vorsicht angesagt, wenn Du den Absender nicht kennst. Während kryptische Absender schnell vermuten lassen, dass hier etwas nicht stimmt, weichen die Absendernamen oft nur einen Buchstaben von tatsächlich seriösen und bekannten Absendern ab.

Rechtschreibung und Grammatik:

Häufig sind kriminelle Hacker aus dem Ausland in Deutschland aktiv. Rechtschreib- oder Grammatikfehler können daher ein Indiz für gefährliche Mails sein. Aber auch hier werden die Angreifer immer professioneller.

Unpersönliche Anrede:

Oft werden Angriffsmails in Massen versendet. Dann fehlt eine persönliche Ansprache. Das ist aber nicht immer der Fall, denn nicht selten suchen sich Cybergangster ihre potenziellen Opfer gezielt aus.

E-Mail-Text macht neugierig oder erzeugt Zeitdruck:

Die Angreifer nutzen alle menschlichen Schwachstellen aus. Der Text macht den Leser neugierig oder baut psychologischen Druck auf, der zum sofortigen Handeln „zwingt“. Mit dem einzigen Ziel, dass der Empfänger schnell und ohne nachzudenken den Anhang öffnet, ein Kennwort eingibt oder auf einen Link klickt.

Tipp für Fortgeschrittene:

Kopfzeilen anzeigen lassen und den Weg der Mail nachverfolgen. Dabei wird oft auch ein Spam-Score ersichtlich und andere Informationen über den Absender, die eine Einschätzung zur Seriosität der E-Mail ermöglichen.

Was tun im Falle eines Falles:

Auf keinen Fall die E-Mail weiterleiten, um von jemand anders drauf schauen zu lassen. Denn im Zweifel ist der nächste Empfänger unvorsichtiger und öffnet den Anhang. Eine Möglichkeit ist es die Mail in den Anhang einer neuen Mail zu packen und nach Absprache an den IT-Verantwortlichen zu senden.